MITM 공격 (Web 정보 변조)

> 두 개체 간 통신에 끼어서 데이터 끼워넣기/빼기/복호화 등 데이터 흐름에 영향을 미치는 공격

> ARP 리다이렉트, ICMP 리다이렉트, ARP 스푸핑 모두 엄밀히 말하면 MITM 공격이지만 일반적으로 MITM 공격을 말할 때는 이 세가지 공격을 언급하지는 않음

> ARP 리다이렉트, ICMP 리다이렉트, ARP 스푸핑 공격은 우선 저달되는 패킷의 MAC이나 IP 주소는 바꾸나 패킷 내용을 바꾸지는 않지만 MITM은 패킷 내용을 바꾸는 것도 시도함

* Web 정보 변조 실습

> 공격에 쓰일 웹서버가 작동하는지 확인한다.

> URL은 그림 파일을 직접 지정한다.

* 실습 준비 사항

1. 피싱 사이트 준비

< 타겟에게 보여줄 웹 이미지 >

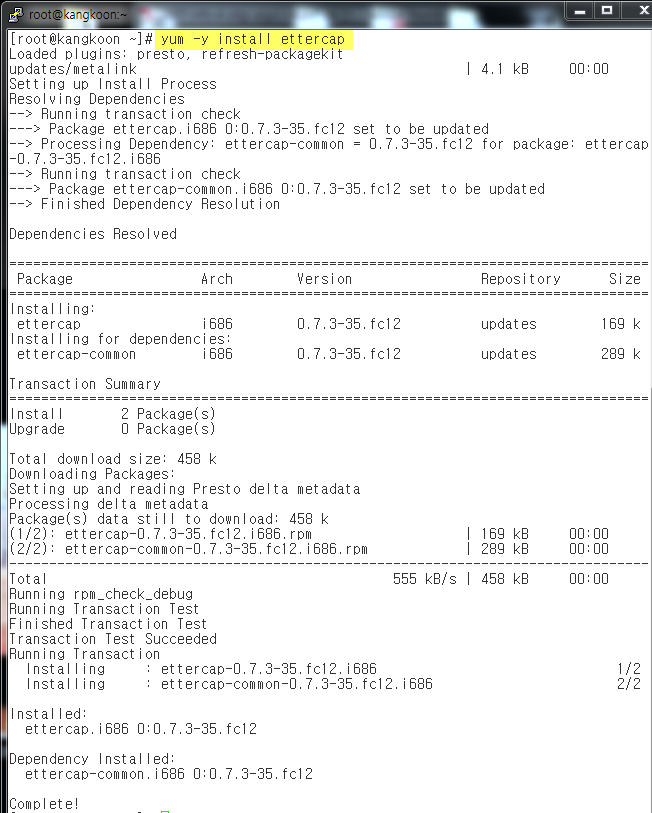

2. 이더필터 설치

> 이더 필터(etterfilter)를 이용 Web 정보를 중간에 변조해보자

> Etterfilter를 포함한 ettercap 패키지를 설치한다.

> Filter File은 타겟의 특정 문자열을 걸러내어 공격자가 설정한 것으로 바꾸어 주는 명령이 담긴 파일이다.

> filter.txt 쉘 스크립트 내용

< 문자열의 내용을 바꿔 주는 것이므로 다양한 경우의 문자열을 예상해서 코드를 작성해야 한다. >

#etterfilter -o filter.ef filter.txt

4. ettercap 을 이용 공격을 시작한다.

> ettercap는 ARP 스푸핑과 fragrouter 기능을 동시에 수행한다.

5. 타겟이 확인하는 인터넷 모습

< 타겟의 웹에서 보여줄 이미지>

< 타겟이 다른 웹에서 본 이미지 >

댓글 없음:

댓글 쓰기