> 침입 차단시스템에 대해

- 침입 차단시스템(Firewall)이란

-- 외부의 불벅적인 침입으로부터 내부망을 보호하고 외부로 부터 유해정보의 유입을 차단하기 위한 정책과 이를 지원하는 하드웨어/소프트웨어 보안 장비 중 하나

- 기능

-- 접근통제(패킷 필터링) / 감사 추적(Audit Trail) 및 로깅(Logging) / 프록시(Proxy) 기능 / 보안 정책 구현 / 사용자 인증 / NAT 구성 등

-- 감사 추적(Audit Trail) 및 로깅(Logging)

--- 허가 되지 않은 정보에 대한 로그 파일을 기록하여 의심스러운 사항이나 명백한 침입 사실이 확인 될 경우 이에 대한 자세한 정보를 관리자가 추적 할 수 있도록 하는 기능

- 침입 차단시스템의 종류

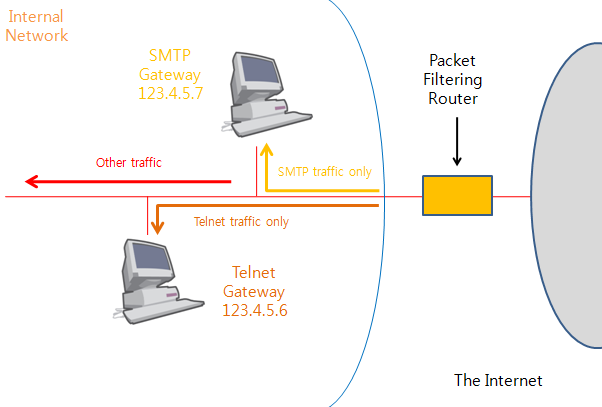

-- 패킷 필터링(Packet Filtering) 방식

--- 3ㆍ4 계층 / TCP헤더 Flag / IP주소 / Port 번호 이용 접근 제어

--- Network Layer, Transport Layer에서 동작

--- 일반적으로 스크린 라우터를 이용한 방화벽 방식

--- 패킷에 대한 IP, Port 번호 만으로 통제하기에 처리 속도는 빠름

--- 세션 관리, 어플레이케이션의 내용을 참조하지 않아 상태 검사 방식이나 응용 게이트웨이 방식의 방화벽에 비해 부가 기능 및 보안성에서 많이 떨어짐

--- 복잡한 서비스에 대해선 접근 통제의 허용 범위가 위험 수준 이상으로 넓어져 완벽한 접근통제가 불가능하며, 사용자 인터페이스(GUI)나 로깅 기능이 미약해 관리가 불편

-- 응용 게이트웨이(Application Gateway) 방식(= 어플리케이션 프록시 방법)

--- 7계층 Application Layer에서 동작 / 서비스별 Proxy 사용

--- 침입 차단시스템의 Proxy를 이용하여 사용 가능

--- 외부 네트워크와 내부 네트워크가 오직 서비스별 Proxy를 통해서만 연결되며 직접 연결은 불가

--- Application Layer에서 동작하므로 네트워크에 많은 부하를 줄 수 있고 하드웨어에 의존적

--- 새로운 서비스를 제공하기 위해선 세로운 프록시 데몬이 필요하기에 새로운 서비스에 대한 유연성이 떨어짐

-- 서킷 게이트웨이(Circuit Gateway) 방식

--- 하나의 일반 게이트웨이로 모든 서비스가 처리 가능한 방식

--- Session Layer, Presentation Layer, Application Layer에서 동작

--- 게이트 웨이 사용을 위해 수정된 클라이언트 모듈이 필요함(지원 불가능한 프로토콜이 있을 수 있음)

--- 내부 IP 주소를 숨길 수 있으며, 수정된 클라이언트 프로그램이 설치된 사용자에 대해서는 별도의 인증절차 없이 투명한 서비스 제공이 가능

-- 상태 검사(Stateful Inspection) 방식

--- 기본적인 패킷 필터링 방식을 사용

--- 서버-클라이언트 모델을 유지시키며서 모든 Layer의 전후 상황에 대한 문맥을 동적으로 제공

--- 패킷 필터링, 응용 게이트웨이, 서킷 게이트웨이 방식의 단점을 보완

--- 최근 방화벽 업계의 표준이 되어, 모든 방화벽 시스템에서 채용되어 사용되는 중

--- 접근규칙(Access Rule)을 생성 할 때 되돌아나가는 Flow에 대한 또 다른 접근규칙을 설정 할 필요가 없음(동적으로 접근규칙을 생성하기 때문)

--- 데이터의 내부에 악의적인 정보를 포함 할 수 있는 프로토콜에 대한 대응이 어려움