ㅇ ㅂㅇ

1. 네트워크 구조

Network are complex

많은 구성 요소로 이루어 져있다.

• 호스트

• 라우터

• 여러가지 매체

• 응용 프로그램

• 프로토콜

• H/W, S/W

Question

네트워크 구조를 어떻게 조직하는가? 또는 네트워크 구조에 대한 논의는 가능 한가?

Application : 네트워크 응용 프로그램

• FTP, SMTP, HTTP

Transport : 호스트-호스트간에 데이터 전송을 담당

• TCP, UDP

Network : 출발지에서 목적지 까지 datagram을 routing을 담당

• IP, routing protocol

Link : 네트워크 노드들 간에 data를 전송하는 기능을 담당

• PPP, Ethernet

Physical : bit “on the wire”

가장 중요한 원칙 – 투명성

네트워크의 근본적인 문제 :

어떻게 네트워크를 통해서 데이터를 전송하는가

• Circuit switching(회선 교환)

-> 방송 사업자들이 사용하는 방식

- 통신 세션 동안 전용 회선(예약된 자원)을 이용하는 방법

• Packet switching (패킷 교환)

-> 통신 사업자들이 사용하는 방식

- 데이터를 일정 크기의 단위로 나누어 불연속적으로 네트워크에 전송하는 방법

-- 회선 교환

종단간 통신을 위해 자원을 예약하는 통신 방식

• 송수신자간의 경로에 있는 스위치들이 연결상태를 유지하는 연결

이 연결을 회선(circuit)이라 한다.

• 회선은 네트워크에 일정한 전송 대역폭(bandwidth)을 예약한다.

• 예약된 자원은 전용되며 공유되지 않는다.

• 연결된 회선은 일정한 성능을 보장한다.

• 통신을 위해서는 사전 회선예약이 필요하다.

◈ 링크내에 회선은 FDM(frequency division)이나 TDM(time division)으로 구현된다.

FDM 방식 : 방송 사업자들이 사용하는 방식

TDM 방식 : 통신 사업자들이 사용하는 방식

종단간에 전송되는 메시지를

packet이라는 작은 단위로 분할해서 전송한다.

• 사용자들의 패킷은 네트워크자원을 공유한다.

• 전송되는 패킷은 대역폭을 모두 사용한다.

• 자원은 필요에 따라 사용된다.

전송을 위해 대역폭을 나누거나 자원을 예약하지 않는다.

-- 패킷 교환(통계적 다중화)

A와 B 패킷의 순서가 일정하지 않다. 즉 보내지는 순서에 일정한 패턴이 없다. ⇒

statistical multiplexing (통계적 다중화)

반복되는 TDM프레임 안의 일정 slot를 각 호스트가 할당 받는 TDM과 비교된다.

Datagram network (데이터그램 네트워크)

• 다음 hop까지의 경로 결정에 목적지의 주소를 이용한다.

• 세션 동안 경로가 변경될 수 있다.

• 길을 물어서 목적지까지 운전하는 방법과 유사하다.

Virtual circuit network (가상 회선 네트워크)

• 어떤 패킷은 자신의 헤더에 VC id를 갖는데 이것은 다음 hop으로의 경로를 결정하는데 이용된다.

• VC id는 출발지에서 도착지까지의 경로가 확립될 때 할당 된다.

• 각 스위치(라우터)는 VC네트워크 교환에 이용되는 정보를 유지한다.

-- 네트워크 분류

-- Application Layer

Network application의 개념과 구현

• 클라이언트_서버

모델의 예

• Peer-Peer 모델

많이 사용되는 application 관련 protocol

• HTTP

• FTP (Out of band )

• SMTP (push)

• POP3/IMAP

• DNS

Network application 프로그래밍 방법

• Socket API

프로그램의 실행

• 서로 다른 종단시스템 간에 실행

• 네트워크 위에서 실행

• 예. Web: Web 서버와 browser 간에 통신

Network core는 Network 프로그램에 대해서 투명하다.

• Network core의 장치와 application 개발과는 무관하다.

• 종단시스템으로 소프트웨어를 제한한다는 기본설계는 인터넷 application의 빠른 개발과전개를 쉽게 해준다.

T/L 뿐아니라 A/L, L/L에서도 매우 중요한 문제이다.

매우 중요한 topics

-- Transport Layer

하위계층이

비신뢰적(unreliable)인 채널인 경우 상위채널에서

신뢰적인(reliable) 통신을 제공 해야 한다.

TCP service

연결지향형 서비스 : message를 전송 하기 전에 client와 server process 간에 전송 제어정보가 전달 된다.

신뢰적인 전송 서비스 : 모든 데이터가 오류 없이 올바른 순서로 전달 된다.

혼잡제어 : 네트워크가 혼잡상태에 이르면 송신자가 전송 속도를 낮춘다.

(process의 직접적인 이득보다는 인터넷 전체 성능 향상)

제공되지 않는 서비스

• 최소전송률을 보장하지 않는다.

• 지연보장을 하지 않는다.

Application에서 담당한다.

UDP service

비 신뢰적인 data전송 서비스를 제공한다. (도착여부나 순서를 보장하지 않는다.)

통신 전에 제어 정보를 전송하는 connection setup과정이 없다.

신뢰성, 혼잡제어, 흐름제어, 지연,최소 전송률 등을 보장하지 않는다.

Q : UDP를 이용하는 이유는 무엇인가?

A: 송신자가

전송속도를 네트워크 혼잡에 따라 제어하는 혼잡제어를 제공하지 않음으로, 비록 모든 data가 전달되지 못하더라도 송신 process는 원하는 속도로 data를 전송 해야 하는 실시간 application에 사용한다. 이런 application들은 최소 전송률이 필요하지만 data의 일부 손실은 감수 할 수 있기 때문이다.

> 혼잡제어를 제공하지 않으므로 속도가 빠르며 소켓을 하나만 소비하기에 리소스가 덜 사용됨

-- Network Layer

IP는 신뢰기반 통신을 제공하지 않는다. (인터넷에서는 TCP가 이를 제공한다.)

• 최선형 서비스(Best effort service)

포워딩과 라우팅을 통해 경로를 배정한다.

• 라우팅 프로토콜 RIP, OSPF, IGRP, BGP

> 라우팅(=루터)은 경로를 지정하기 위한 일련의 과정을 말함

IP의 관리 구분

• Class 별로 관리 된다.

- A : 1 ~ 126

- B : 127.1 ~ 191.254

- C : 192.0.1 ~ 223.255.254

• 대부분의 네트워크는 VLSM에 의해 서브넷이 구성된다.

> Class 별로 관리를 하는 이유는 많은 IP 대역들을 나눈 뒤에 그 대역들만을 관리하기 위해서 임 -> 관리를 쉽게 하기 위해서 Class 별로 관리함

IP, ICMP등의 프로토콜을 포함한다.

-- Link Layer

Ethernet(Bus), ATM(star), FDDI(ring), PPP 등등

Ethernet

• MAC(Media access control) 주소 기반의 비 신뢰적인 통신 서비스를 제공

• CSMA/CD(Carrier Sense Multiple Access with Collision Detect)

• HUB(repeater)

• Bridge(switch)

-- Physical Layer

Bit : 전송시에 일련의 송수신기 쌍을 거쳐서 전달된다.

물리적 매체 : 송수신기 사이에 연결 경로

• 유도 매체(guided meida)

• 비유도 매체(unguided media)

유도 매체

• 광케이블, 동축케이블, UTP와 같이 견고한 매체를 따라서 파형을 유도하는것

비유도 매체

• 무선 LAN, 디지털 위성채널등과 같이 대기와 야외공간으로 파형을 전파하는것

매체 종류

• 꼬임쌍 동선(Twisted pair : TP)

• 동축케이블 (Coaxial cable)

- Baseband (단일 채널, 10base2..)

- Broadband (여러 채널, HFC)

• 광케이블 (Fiber optic cable)

• Radio link types

- 지상파, LAN (WiFi…), Wide-area (cellular…). 위성

2. 네트워크 C.I.A

통신(TC : Telecommunication) 보안은 C.I,A 원칙에 위협을 가할 수 있는 네트워크 상의 오용이나 악용을 방지하고 탐지하는 관점에서 다루어 진다.

•

기밀성(Confidentiality)

•

무결성(Integrity)

•

가용성(Availability)

-- 기밀성(Confidentiality) -> 네트워크에서는 가장 중요

네트워크 시스템상의 고의적이거나 의도하지 않은 불법적인 정보 노출로 부터의 보호를 의미한다.

네트워크 기밀성을 보장하기 위한 요소

• 네트워크 보안 프로토콜

• 네트워크 인증 서비스

• 네트워크 암호화 서비스

-- 무결성 (Integrity)

전송되는 메시지가 정확하게 전달되었다는 것으로 고의적이나 의도하지 않은 변경이 없었음을 보장하는 것이다. 또한 이와 더불어 부인 방지의 개념도 포함된다.

네트워크 무결성을 보장하기 위한 요소

• 방화벽 서비스

• 통신 보안 관리

• 침입탐지 서비스

-- 가용성 (Availability)

인가된 사용자들이 허가된 프로세스를 위해서 네트워크로 접속하기 위한

접속성(connectivity)을 보장하는것이다.

네트워크 가용성을 보장하는 요소

• 백업이나 여분의 디스크 시스템과 같은 장애방지 능력

• 사용인원과 프로세스의 수행 능력

• 신뢰할 만한 프로세스와 네트워크 보안 메커니즘

네트워크 가용성에서 디스크에 대한 장애 저항 능력은 매우 중요한 요소이다. 이에 관해 다음과 같은 시스템들이 논의 중이며 이중에 현존하는 표준은 FRDS이다.

• 장애 저항 디스크 시스템 ( FRDS : Failure Resistant Disk System)

- 대체 디스크에서 장애 디스크의 내용을 복구

• 장애 방지 디스크 시스템 (Failure Tolerant Disk System)

• 재해 방지 디스크 시스템 (Disaster Tolerant Disk System)

• FRDS+ : FRDS에 hot swap 기능을 포함 시킨 것

FRDS (RAID : Redundant Arrays of Inexpensive Disks)

-> 장애 저항 시스템

• RAID 0 : Striping

• RAID 1 : Mirroring

• RAID 5 : block-interleaved distributed parity

• RAID 10 : 0+1

• RAID 3 : byte-interleaved parity

• RAID 4 : block-interleaved parity

서버 장애 방지 시스템

• 중복 서버

- Fail over link된 secondary 서버를 운영하는 방법

- 주 서버의 처리가 미러링 된 secondary 서버로 이전되는 것을 치환(rollover)라고 한다.

> 메인서버가 불능시 메인 서버 대신 하는 서버

• 서버 클러스터링

- Server farm을 구성 모든 서버가 온라인 상태로 투명하게 서비스를 제공하는것

- 오라클 사의 RAC나 MS사의 크러스터 서버등과 같은 시스템이 제공된다.

백업

• 전체백업(Full backup)

- 이전 백업 유무와 상관없는

전체 백업

• 차이분 백업(Differential Backup)

- 특정

백업 시점 이후의 내용만을 백업

- 보통 전체 시점을 기준으로 한다.

- 누적 백업으로 일부가 중복된 백업이 수행된다.(Cumulative backup)

• 증가분 백업(Incremental Backup)

- 이전 백업 이후

수정된 부분만 백업

- 전혀 중복 없는 백업 방법이다.

-- Single Point of Failure

장애 시에 전체 네트워크에 영향을 미치는 네트워크 상에 특정 포인트를 의미한다.

예

• 버스 토플로지(Topology)의 동축 케이블(Coaxial cable)

• Star 토플로지의 back-bone Switch

• 단일 전용 회선

통제

• FDDI (Fiber Distributed Data Interface)

• 전용회선의 백업용 ISDN, TT

• UPS

-- 침입차단 시스템(Firewall) 개요

침입차단시스템(Firewall) 정의

• 내부 네트워크 망과 외부 네트워크 망을 분리해 주는 시스템

• 내부망과 외부망 사이의 정보 흐름을 안전하게 통제하는 시스템

- 신뢰하는 비공개 인트라넷과 외부에 공개하는 인터넷 사이를 분리시킬 목적으로 사용하는 S/W와 H/W의 총체적 표현

> 내부 / 외부를 나누는 기준은 보안정책이 적용되는 망 (내부), 비 적용 망(외부)

침입차단시스템의 등장배경

• 위협요소의 증가 및 현실화

- 내부 전산망 · 전산자원에 대한 해킹 위험성 및 외부노출 가능성 존재.

- 내부 사용자의 자료유출 위험성 존재

- 외부사용자, 내부사용자 선별 불가능

- 외부사용자로부터 내부 전산망 분리가 불가능

- 내부 전산망 · 전산자원에 대한 침해여부의 파악 불가능

• 네트워크에서 효율적인 보안정책의 실현 필요

• 보안 노력을 한 곳에 집중

침입차단시스템의 역할

• 프라이버시 보호 : 내부 망의 정보 유출 방지, dual DNS기능 지원

• 서비스 취약점 보호 : 안전하지 못한 서비스 필터링

• 보안기능의 집중화

- 다양한 보안 S/W가 다수의 호스트에 분산되어 탑재되는 것보다 집중되어 탑재되어 있는 것이 관리에 효율적

- 보안정책의 구현 용이

- 보안 관련 경비 절감

- 외부 침입에 의한 내부 네트워크의 침해 도메인 최소화

침입차단시스템의 기능

• 패킷 필터링(packet filtering), NAT(Network Address Translation)

> 패킷 필터링은 기본적인 것, NAT는 IP를 바꾸어 주는 서비스(다수의 사용자가 한 IP를 사용하는 방법, 누가 해당 IP를 사용하는 지 판단이 불가)

• 프록시(proxy) 또는 Application gateway, 로깅(logging)

> 프록시는 대행자 역할을 함

• VPN(Virtual Private Network)

<- i="">

> 장치식 / Software식 2가지 방법이 있음

> VPN은 터널링을 기반으로 작용함

침입차단시스템 구성요소

• 베스천 호스트 (Bastion host)

- 침입차단소프트웨어가 설치되어 있고, 내부 네트워크와 외부 네트워크 간의 게이트웨이 역할을 하는 호스트

- 내부 네트워크 전면에서 보안을 책임지는 호스트 이기 때문에 해커의 공격목표가 됨

- 보안에 헛점이 생기지 않도록 불필요 프로그램 삭제, 불명확한 서비스 제한, 최신 버전 패치를 통해 신중히 관리

• 스크린 라우터

- 내부와 외부 네트워크의 물리적인 연결점

- 네트워크 레벨의 방어를 수행

- 패킷필터링, 접근제어(IP,PORT), NAT

• 침입차단시스템 소프트웨어

- 스크린 라우터와 일부 기능 중복

- 애플리케이션 레벨의 서비스와, 다양한 로그정보를 리포트함

-- 침입 차단 시스템 구축 형태

Screening Router

• 개요

- Packet Filtering Router

- OSI참조모델의 3,4 Layer사이에서 동작

- 통신 프로토콜의 형태, source/destination address, port번호를 분석해서 패킷 트래픽을 Permit/Deny하는 역할을 수행

• 장점

- Filtering속도가 빠르다

- 구축비용이 적게 든다

- 사용자에 대한 투명성을 유지

• 단점

- 네트워크 계층과 트랜스포트 계층 관점에서만 방어가 가능

- Packet내의 데이터에 대한 공격은 차단 불가

- Log 정보의 생성 및 관리가 곤란

Bastion Router (Bastion Host)

• 개요

- 외부 네트워크와 내부 네트워크 사이에서 방화벽 시스템 역할을 함

- 내부 네트워크로의 접근을 원할 경우 우선 Bastion Host를 통과해야만 내부 네트워크로 접근이 가능

- 내부 네트워크 전면에서 전체의 보안을 책임지는 호스트이기 때문에 공격자의 공격 목표가 되기 쉬움

• 장점

- Screening Router보다 안전

- 정보 지향적인 공격에 대해 방어가 가능

- Log 정보의 생성 및 관리가능

• 단점

- Bastion Host가 손상되면 내부 네트워크의 보호가 불가능

- Login정보가 유출되면 내부 네트워크의 보호가 불가능

Dual Homed Gateway

<가장 일반적인 형태의 방화벽>

• 개요

- 2개의 NIC (네트워크 인터페이스)를 가진 Bastion Host임

- 한 개는

외부 네트워크에 연결, 다른 하나는

내부 네트워크에 연결

• 장점

-

Screening Router나 Bastion Host보다 안전

- 정보 지향적인 공격에 대해 방어가 가능

-

Log 정보의 생성 및 관리가 용이

• 단점

- Gateway가 손상되면 내부 네트워크 보호가 불가능

- Login정보가 유출되면 내부 네트워크의 보호가 불가능

Screened Host Gateway

• 개요

- Screening Router + Bastion Host(또는Dual Homed Gateway)

- 동시에 패킷 필터링을 함

• 장점

- 네트워크 계층과 응용 계층에서 방어함

- 가장 많이 사용되는 방화벽 시스템

• 단점

- Screening Router의 Routing Table이 변경되면 방어가 불가능함

- 구축비용이 많음

Screened Subnet Gateway

(방화벽 업체들이 주자하는 권장 제품)

• 개요

- 외부 네트워크와 내부 네트워크를 Screened Gateway를 통해서 연결함

- 외부 네트워크와 Screened Subnet사이 및 Screened Subnet과 내부 네트워크 사이에 각각 Screened Router를 사용

> Screened Gateway가 있는 곳을 DMZ 영역이라고 함

실질적인 네트워크 구성

• 장점

- 매우 안전함

- Screened Host Gateway의 장점을 그대로 적용

- 융통성이 뛰어남

• 단점

- 구현이 어렵고, 관리하기가 어려움

- 구축비용이 많이 듦

- 서비스 속도가 느림

Application Proxy

(가장 중요함, 가장 상위 개념)

> proxy의 강점 : 접속할 서버를 일일이 지정해 주어야 하며, 접속시 로그를 남기기에 로그 기록을 통해서 사용자에 대한 정보 조회 가능

• 개요

- OSI 7계층에서 Application Level의 Firewall 기능을 수행

- Proxy gateway 또는 Application gateway라고도 함

- 각 서비스(FTP, Telnet, HTTP)마다 관련된 Proxy가 존재함

• 장점

- 내부 네트워크와 외부 네트워크간

직접연결을 불허

- 기존에 사용하고 있는 Application수정이 필요 없음

- 강력한 Login기능과 Audit기능을 제공함

• 단점

- 새로운 서비스 추가 시 Proxy 도 추가되어야 함

- 새로운 서비스에 대한 유연성이 떨어짐

> web, mail 서버는 로그 기록이 100% 남게됨

-- 침입차단시스템의 한계

침입차단시스템의 문제점

• 제한된 서비스

- 사용자들이 자주 사용하는 서비스(telnet, FTP)차단 시 장애

-

정상 포트(ex : 80번 웹포트)를 통한 해킹 및 바이러스 공격가능

• 내부사용자에 의한 보안 침해

- 인가된 내부사용자에 대한 통제 불가

• 기타의 문제점

- 우회경로를 통한 공격 가능

- 바이러스 검색 불가능 : 백신 프로그램이나 다른 보안 대책 강구 필요

- 보안기능이 집중되는 곳 : 병목현상 발생 가능, 침입차단 시스템 붕괴 시 내부 네트워크에 심각한 보안 침해 초래 가능

-- 침입탐지 시스템(IDS)의 개요

침입탐지 시스템 (IDS)의 정의

• 컴퓨터/네트워크에서 발생하는 이벤트들을 모니터링(Monitoring)하고, 침입 발생 여부를

탐지(Detection)하고, 대응(Response)하는 자동화된 시스템

> 네트워크의 이상 현상만을 확인했던 시스템의 발전형태

침입탐지 시스템의 등장 배경

• 인가된 내부사용자의 불법적인 행위 증가

• 정상포트(웹, 전자우편 등)를 통한 악성코드 유입 증가

기능

• 네트워크의 실시간 감시

• 네트워크의 전용선과 생산성 향상 및 남용방지

• 정책에 의한 특정 서비스의 차단 및 로그

• 침입 시도 재연 기능

• 침입 분석 및 네트워크 사용 분석레포트 제공

• 실시간 로그인 및 경고

일반적 구조

• Event generator (E-Box)

- 모든 이벤트에 대한 데이터 수집

( 스니퍼와 비슷)

• Event analyzer (A-Box)

- 수집된 데이터를 분석하여 침입탐지 수행

> 주로 설정하는 것으로 클리핑 레벨을 설정함

• Event databases (D-Box)

- 필요한 정보를 저장

> 주로 로그 정보를 저장

• Response units (R-Box)

- 탐지된 침입에 대한 대응행동 수행

> 네트워크를 물리적으로 차단 (장비 자체를 비활성화)

레이어링

- 하나의 플렛폼을 여러개로 나누는 것

-- 침입탐지 시스템의 절차

정보수집 (Data Collection)

• 호스트 로그 정보 수집

- 프로그램/프로세스의 변수

• 멀티호스트간 로그 정보 수집

- 호스트간 통신 필요

------------------------------------------ 소프트웨어 주체 형식

• 네트워크 패킷 수집

- 패킷 수집 및 프로토콜 해석 기술

------------------------------------------- 하드 웨어(네트워크) 주체 형식

침입의 2가지

- Host 주체의 침입

- Network 주체의 침입

정보가공 및 축약 (Data Reduction)

• Raw 데이터로부터 의미있는 정보로 가공

- 실시간 침입판정을 위한 최소한의 정보

- 자체의 Audit Record로서의 의미

침입분석 및 탐지(Intrusion Detection)

• Anomaly Detection (비정상행위 탐지)

- 비정상적인 행위나 컴퓨터 자원의 사용을 탐지

- 정해진 모델을 벗어나는 경우를 침입으로 간주

- 구현 비용이 큼

> 정상행위(이는 지정을 해줌) 이외에는 모두 탐지

• Misuse Detection (오용탐지)

- 시스템과 응용프로그램의 취약점을 이용한 공격을 탐지

- 정해진 모델과 일치하는 경우를 침입으로 간주

- Auditing 정보에 대한 의존도가 높음

> 침입인 것을 판단하여 탐지

>> 침입분석 및 탐지의 오판율 Anomaly Detection (비정상행위 탐지) > Misuse Detection (오용탐지)

보고 및 조치

• 침입 발견시 즉각적으로 보고 및 해당 조치 사항 수행

• 침입 진행 상황 보고

• 침입 재연 기능

-- Information Source 기준 분류

호스트 기반 IDS

- 시스템에 직접 설치

• 데이터 소스

- OS 감사자료(audit trail)

- 시스템(이벤트) 로그 (시스템에 직접 설치하여 탐지)

• 장점

- 실질적인 시스템에 침입을 판단함

- 네트워크 기반 IDS 에서는 탐지 불가능한 침입 탐지 가능

(예 : 트로이 목마, Race condition 등)

> 위의 장점은 호스트 기반과 네트워크 기반의 용도가 달라 생기는 장점으로 장점이라 하기는 조금 불편하다

- 우회 가능성이 거의 없음

- 고부하(High traffic)/스위치(Switch) 네트웨크에도 사용 가능

• 단점

- 모든 개별 호스트에 대한 설치 및 관리가 어려움(비용 증가)

- IDS가 설치된 플랫폼의 성능 저하

- 네트웍 스캔 등과 같은 네트워크 전체에 대한 탐색행위를 탐지하기에 부적합

- 오직 호스트 컴퓨터상의 부적절한 행위만을 감지하고 세그먼트 전체를 모니터링하지 않는다

> IDS 또한 소프트웨어이고 실시간으로 감지하기에 설치된 플랫폼의 성능을 저하시키며, 네트워크를 탐지 하는 것이 아니기에 각각의 PC에 설치를 모두 해야 함

네트워크 기반 IDS

-> 상업용, IDS의 대부분이 네트워크 기반

• 데이터 소스

- 실시간 네트워크 패킷

- 대부분의 상업용 IDS에서 적용

• 장점

- 호스트 기반 IDS 에서는 탐지 불가능한

침입 탐지 가능(예 : 포트 스캐닝)

- 전체 네트워크에 대한 침입 탐지 가능

- 기존 네트워크 환경의 변경 필요 없음

• 단점

- 탐지된 침입의 실제 공격 성공 여부를 알지 못함

- 고부하(High traffic)/스위치(Switch) 네트워크에는 적용 어려움

- 암호화된 패킷은 탐지 불가

- 상대적으로 오판률이 높다.

(False(+) : 공격이 아닌데 공격으로 오인 / False(-) : 공격인데 공격이 아닌걸로 오인)

하이브리드 (Hybrid)

-> 감시를 하는 실제 서버가 필요함

• 장점

- 네트웍과 호스트 IDS의 장점을 모두 갖고 있음

- 네트웍과 호스트의 개별 감시 및 통합 감시가 가능

- 시차를 두고 여러 네트웍에 이루지는 것과 같은 복잡한 형태의 공격도 판단할 수 있다.

• 단점

- 단일 호스트 기반, 네트웍 기반등이 상호 연동할 수 있는 업계 표준이 없다.

- 설치 및 관리가 훨씬 어렵다.

Application-Based IDSs - 특정 서버에서만 작용 (App - Server 1:1 로 작용)

• 장점

- 사용자와 애플리케이션간의 Interaction의 모니터링이 가능

- 암호화된 패킷이 호스트에서 복호화되기 떄문에 암호화 패킷에 대한 모니터링이 가능

-> 특정 패킷만을 모니터링함

• 단점

- 호스트기반 IDS보다 공격에 취약

- 트로이목마에 대한 탐지 불가

- 호스트기반, 네트워크기반 IDS와 혼합하여 사용하는 것이 바람직

-- IDS Analysis 기준 분류

Misuse Detection (오용탐지)

-> 오판율이 낮음

• 동작원리

- 정해진 공격 모델과 일치하는 경우를 침입으로 간주(Buffer overflow)

- 가장 많이 사용하는 형태

• 기법 종류

- Expert system, State transition analysis, Key Stroke Monitoring, Model Based Approach

• 장점

- 상대적으로 낮은 오판율(false alarm)

- 침입에 사용된 특정한 도구/기술에 대한 분석 가능

- 신속하고 정확한 침해사고 대응에 도움

- 발생되는 경고는 표준화 되어있고 이해하기 쉽다.

• 단점

- 다양한 우회 가능성 존재

- 새로운 침입유형에 대한 탐지 불가능 (False(-) : 공격이 맞는데 공격이 아니라고 판단)

- 새로운 공격에 대한 시그너쳐를 지속적으로 업데이트 필수 -> Anti-Virus 제품과 유사

> 새로운 침입에 취약, 지속적으로 업데이트를 해주어야 함, 지속적 서비스를 해주어야 함

Anomaly Detection (비정상행위 탐지)

• 동작원리

- 비정상적인 행위나 컴퓨터 자원의 사용을 탐지

- 정해진 모델을 벗어나는 경우를 침입으로 간주

• 기법 종류

- Statistical approach, Predictive pattern modeling

- AI, Neural network, Genetic algorithm, Immune system…

• 장점

- 새로운 침입 유형에 대한 탐지 가능

- 특정한 침입이 아닌 “정상에서 벗어남”으로 탐지

• 단점

- 정상 행위를 모델링(예측)하기 어려움.

- 오판률이 높다. (False(+) : 공격이 아닌데 공격으로 오인)

- 방대한 사용자/네트워크 활동 (training data) 필요

- 많은 시간 요구. 심지어 불가능

- 네트워크를 포함한 IS가 이를 운영 할만한 충분한 통제가 마련되어지지 않을 수도 있다.

-- Timing 기준 분류

Real-Time

- 네트워크 기반 침입 탐지 시스템

• 장점

- 감지 시간에 따라 관리자가 침입을 차단할 수 있다.

- 빠른 시스템 복구가 가능하다.

• 단점

- 비실시간 시스템보다 많은 CPU 시간과 메모리가 필요함.

- 실시간 탐지를 위한 시스템 설정이 매우 중요하나 이는 매우 어려운 작업이다.

Interval-Based

- 호스트 기반 침입 탐지 시스템

• 장점

- 금융기관과 같이 침입 가능성은 적으나 한번의 침입이 미치는 영향이 큰 곳에 적합 (문제의 원인 분석이 중요한 환경)

- 실시간에 비해 시스템 자원이 덜 필요함

- 시스템 자원과 인적 자원이 부족 환경에 적합

- 법적 대응을 위한 자료 수집에 적합

• 단점

- 배치 모드로 동작하므로 더 많은 디스크 공간이 필요

-- Response Option 기준 분류

수동적 대응행동(passive response)

• 관리자에게는 침입 정보만 제공

• 실제 대응행동은 제공된 정보를 기초로 관리자가 수행

• 대부분의 상용제품에서 사용

• 종류

- 알림 및 경보, SNMP Trap 등

능동적 대응행동(active response)

• 실제 대응행동을 IDS가 자동적으로(automated) 수행

- 진행 중인 침입의 추가적인 진행 차단

- 침입자에 의한 추가적인 공격 차단

- 침입자 세션 종료 : TCP Reset 이용

- 라우터(router) 또는 Firewall 재설정

• 종류

- 환경 변경, 침입자에 대한 역공격 등

> 능동적 대응은 정상적인 네트워크 및 서비스를 차단 할 수 있음(오판율로 인해) -> 위험이 발생 가능

-- 호스트 기반/하이브리드 IDS 설치

모든 호스트에 설치하는 것은 현실적으로 불가

• 비용, 관리 상의 문제

주요 서버에 우선적으로 설치

• 외부 공개 서비스 서버

- 웹 서버, Ftp 서버 등

• 해킹 당할 경우 파급 악영향이 큰 서버

- 메일 서버, DNS 서버 등

• 중요 정보가 저장된 서버

- Research/Accounting/CEO 서버 등

중앙 관리 기능을 지원하는 제품 선택

• 모든 개별 서버에 대한 관리는 비효율적임

> IDS는 침입을 탐지하는 기법

> IDS 구성

- 호스트 : E box(에이전트)

- 서버 : A, R, D Box

>> 인텔리전트 허브

- 에이전트(감시 및 데이터 수집을 함)가 삽입되어 있는 허브

-- 관리자의 역할

IDS의 효과적인 관리를 위한 노력과 시간 요구

• IDS의 정상적인 동작 여부 점검

- IDS 자체가 침입의 대상이 될 수 있음

- 다양한 IDS 공격 도구 존재

• 조직의 호스트/네트워크 환경 변화에 따른 지속적인 유지 보수

• 새로운 침입유형에 대한

지속적인 업데이트

•

침입탐지 결과 분석 및 대응

•

사전에 체계적인 침해사고

대응 계획 및 절차수립

필요

높은 수준의 기술적 역량 요구

• IDS에 대한 전반적인 이해

- 침입탐지 기능, 한계점과 대처방법 등

• IDS 설치, 운용, 관리 능력

• 다양한 침입유형에 대한 이해와 분석 능력

- 새로운 침입유형 추가 능력은

고도의 분석 능력 필요

-- 침입탐지 시스템의 한계점

완벽한 솔루션이 아님

• 제품 설치 후에도 침입 발생 가능성 여전히 존재

조직 내의 근본적인 문제점 해결 불가능

• 보안전략, 보안정책의 부재 등

관리자의 개입 없이는 효과적인 운용 불가능

• 침입탐지 결과 대응 및 분석 등

높은 오판율

• 관리자에게 불필요한 시간과 자원 소비 유발

다양한 우회 가능성 존재

• Fragrouter, Whisker, SideStep, IDSWakup, ISIC, AMDMutate등

-- 침입방지 시스템 (IPS)의 개요

IPS (Intrusion Prevention System)의 정의

• 인터넷 웜, 악성코드 및 해킹에 기인한 유해 트래픽을 차단하기 위한 능동형 보안 솔루션

> 침입이 있을 때 대응 하는 것 (IDS의 능동적 대처와 비슷함)

기능

• 네트워크에 상주하면서 트래픽을 모니터링

• 악성으로 예상되는 패킷에 대하여 차단

• 의심스러운 세션을 종료

• 공격에대처하기 위한 기타 조치를 취함

• 침입차단 시스템, 침입탐지 시스템, 안티 바이러스 시스템들이 제공하는 기능을 조합하는 통합성을 제공

• 실시간으로 악성공격을 차단

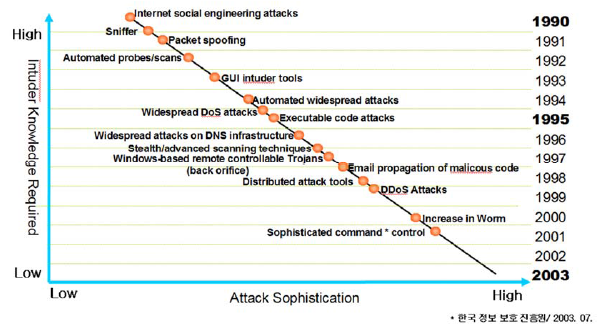

-- 침입방지 시스템의 등장 배경

공격유형의 변화

• 공격을 위해 요구되는

지식은 점차 줄어들고,

공격의 정밀도는 높아지는 경향

기존 보안제품의 한계

-- 가상사설망 (VPN) 개요

VPN정의

• 공중망을 이용하여 사설 망과 같은 효과를 얻기 위한 컴퓨터 시스템과 프로토콜들의 집합

등장배경

• 작업환경의 변화

- 정보의 공유를 위한 네트워크의 확장

- 원격지의 사무실, 이동 사용자, 재택 근무자 수의 증가

- 보안의 중요성 대두

• 기존의 네트워크 확장에 드는 비용의 증가

- 회선비용

. 원격지 사이트들이 여러 개의 전용회선으로 연결된 경우

- 원거리 요금

. 이동 근무자와 사무실간의 다이얼업으로 통신하는 경우

- 높은 네트워크 관리 비용

. 사설망 장비를 관리하고 운영하는 경우

-- VPN 분류 (서비스 제공 방식)

Remote Access(Dial-up) VPN

• 본사와 원격지 허가 받은 사용자간의 네트워킹

• Client-to-LAN 방식 사용

• 사용이나 관리상의 용이성이 중요한 부분

Intranet VPN

• 본사와 지사간의 네트워킹

• LAN-to-LAN 방식 사용

Extranet VPN

• 본사와 사업 파트너 또는 고객 등과의 네트워킹

• 보안 정책이 다른 subnet들을 상호 연결

• 높은 보안 위험성 -> 복잡한 구현 형성

-- VPN 기술

Key 관리 기술

• VPN 서비스 위해 필요한 보안 사항들을 추가

• 키 관리 프레임 워크

• ISAKMP/OAKLEY, IKE를 이용

터널링 기술

• End-to-End 전용 회선 연결과 같은 효과

• 두 종단 사이의 가상적인 터널 형성 기술

• 암호화, 인증 기능 제공

• 각 네트워크 계층별로 터널링 프로토콜 존재

VPN 관리 기술

• 효과적이고 안정적으로 VPN 서비스 지원하는 기술

• QoS 보장 지원

> 상용 서버는 확인 기능 모두 보유

VPN의 보안 기술

• 터널링(Tunneling)기술」과 「암호화기술」

• 터널링

- 시작지점에서 목표지점까지 터널을 형성한다는 의미,「인터넷 네트워크상에서 외부의 영향을 받지 않는 가상적인 터널을 형성해 정보를 주고받는다」는 뜻

- 네트워크상의 터널과 관련해 상호 약속된 프로토콜로 세션을 구성하고 이 터널은 다른 사용자로부터 보호를 받음

현재 터널링을 구현하는 기술

• PPTP(Point to Point Tunneling Protocol)

• L2TP(Layer 2 Tunneling Protocol)

• IPSec(IP Security Protocol)

-- VPN 프로토콜 비교

-- PPTP, L2TP

PPTP(Point to Point Tunneling Protocol): MS가 제안

• 2 Layer 에서

암호와 캡슐화를 이용한 VPN 제공

(encryption and encapsulation)

• 서버 연결을 원하는 개별 클라이언트를 위해 고안됨

• PPP(Dial medem)패킷을 캡슐화 한다.

• PPP 인증과 암호 서비스를 이용한다.

- RC4를 이용

- 완전한 암호화 시스템을 이용하는 것이 아님

• MS사의 RAS에 이용됨

L2TP(Layer 2 Tunneling Protocol)

• L2TP는 인터넷을 통해 가상사설망을 구축하기 위한 IETF 의 프로토콜이다.

• 마이크로소프트의 PPTP와, 시스코의 2계층 포워딩 (L2F) 기술이 결합된 것이다.

• AppleTalk나 IPX와 같은 비 IP 프로토콜들을 지원한다.

-- IPSec

개요

• 단대단 IP 계층 보안 프로토콜을 제공하기 위한 개방 구조의 프레임 워크

• IETF Ipsec working group에 의해 제안 – IPv4,IPv6 모두 지원

Mode

• Tunnel

- 게이트웨이 간에 보안 구간 구성

- 데이터 패킷 전체가 암호화 되어 IPSec 패킷에 담겨진다.

• Transport

- 호스트 간에 보안 구간을 구성

보안 프로토콜(Security Protocol)

• AH(Authentication Header) 프로토콜

- 인증,

무결성, 부인방지를 제공

> 해쉬 코드를 사용한 공개키 암호 방식 사용

- HMAC-MD5, HMAC-SHA-1 이 사용

• ESP(Encapsulating Security Payload) 프로토콜

-

기밀성을 위해 동작

> 대칭키 암호 방식 사용

• IKE

- 키교환

- ISAKMP, SKEME, Oakley 로 구성

-- IPSec : AH

개념

• IP 데이터그램에 대해 강력한 인증과

무결성 보장을 제공하는 메커니즘

기능

• 비 접속형 무결성(Connectionless integrity)

• 데이터 근원지 인증(Data Source Authentication)

• Sequence number를 이용한 Replay 공격 방지

특징

• 각각의 데이터그램에 근거한 인증

• MD5나 SHA와 같은 메시지 인증 코드를 사용

• 공유 비밀키와 키 교환 기법을 사용

• 시퀀스 번호를 이용하여 리플레이 공격 방지를 제공

-- IPSec : ESP

개념

• IP 데이터그램에 대해 강력한

기밀성과 무결성 보장을 제공하는 메카니즘

기능

• 암호화를 통한 데이터 기밀성(Data Confidentiality)유지

• 비 접속형 무결성(Connectionless integrity) 보장

• 데이터 근원지 인증(Data Source Authentication)의 기능

• Sequence number를 이용한 Replay 공격 방지 기능

특징

•

공개키 기반의 키교환 메커니즘을 이용한 암호화

• 암호화로 인한 성능 저하의 가능성 (e.g.triple DES)

• IPv6에서는 필수적으로 구현되어야 함

-- AH + ESP

AH의 문제점

• 암호화 기능 없음

ESP의 문제점

• IP헤더에 대한 무결성을 제공하지 못함

해결방안

• ESP된 것에 AH를 추가

• DES, 3DES, SHA-1, MD5가 사용

-- VPN 국내의 기술 동향

VPN 시장

• Remote access VPN → intranet/extranet VPN으로의 빠른 시장 확산

VPN 기술

• VPN gateway에 다양한 보안기능이 통합되는 추세

- : VPN + FIREWALL + IDS + ANTIVIRUS 등

• 중앙 집중형의 편리한 보안정책 구현 및 관리 기능

VPN 전망

• VPN 기술의 정립/시장 확산에 따라 상호운용성이 중요한 이슈로 부각

• VPN의 품질보장(QoS) 문제가 경쟁력에 주요 영향을 미칠것임

-- Firewall, IDS, VPN 비교

-- 침입탐지 (ID : Intrusion Detection)

컴퓨터 사건 대응 팀

• CERT(Computer Emergency Response Team) : 카네기멜론 대학에서 첨..(저작권)

• CIRT(Computer Incident Response Team) : 사건대응 관리 임무를 맡은 조직으로 기업내 컴퓨터 환경에 위협에 대한 기업의 대응을 관리한다.

CIRT의 구성

• 취약성 조사와 특정 침입에 대한 해결책을 마련할 수 있는 인력으로 구성

CIRT의 활동

• 데이터 수집, 보존, 검토, 및 분석 을 포함한 네트워크 로그 관리

• 미리 정해진 단계적 확대 경로에 따라 알아야 할 필요성이있는 담당자에게 사건과 관련된 정보를 전달

• 사건에 대한 해결 및 취약성에 대한 적절한 조치

• 적절한 당사자에게 사후 보고

CIRT의 효과

• 사건 대응에 필요한 비용을 최소화하고 기업에 대한 위험을 완화시키는 장점이 있다.

-- 네트워크 악용 클래스

일반적인 악용 클래스는 단지 일반적인 구분으로 완벽한 목록은 아니지만 참조용 자료로 의미가 있다.

클래스 A

- 예로 사칭(가장)이 있음

• 접근 통제를 우회한 불법 접근

• 사회공학적인 방법을 통해 얻는 정보를 이용 masquerading(가장)하는 경우가 많다.

클래스 B

• 비업무적 용도에 네트워크 사용

> A, B 클래스가 대표적

클래스 C

• 네트워크 가로 채기(전송매체에 대한 물리적인) 등의 기술을 이용한 도청

• 전송 데이터를 은밀히 모니터링하거나 리스닝하는 수동적인 도청과 은닉 신호 채널을 만들거나 적극적으로 네트워크에 전송을 간섭하는 능동적 도청이 있다.

• 도청과 클래스 F(탐색)은 클래스 E(침입)을 위한 사전 작업 단계이다.

클래스 D

•

서비스 거부및 서비스 방해 공격

> 서비스 거부에 대한 해결책이 없음

클래스 E

• 네트워크 침입

• 방법

- 스푸핑 : IP, DNS등의 정보를 속여 인가된 네크워크로부터 접속이라고 기만하는 행위

- 피기백 : 인가된 세션을 불법적으로 이용하는것, (로그온 된 빈자리 …)

- 백도어 : 모뎀 등 통제가 적용되지 않은 경로를 이용하는것

클래스 F

• 탐색

•

스니퍼를 이용한 트래픽 분석, 포트스캔을 통한 접속 포트확인 …

-- 무선

무선통신에서 보다 직접적인 관심

• 장치 도난 : 장치의 휴대성으로 인해 발생

• 사용자의 사기나 절도

• 악의적인 해킹

• 서비스의 도난

• 상대적으로 용이한 도청

• 악의적인 코드

무선 시스템의 위험

• 일반적인 유선 네트워크에 존재하는 모든 취약점을 포함

• 무선 프로토콜 : 오래된 암호 기법, 불완전한 규격 (WEP, WAP)

• 방화벽을 우회하는 내부 접속

• 용이한 무선 장치간의 도청

• 무선 연결장치를 대상으로 한 DoS 공격

• 도난당하기 쉬운 휴대장치들

• 제3자가 이용가능 한 비보안 무선 네트워크 (공격자를 숨기는데 이용)

• 임의로 설치된 부적절한 장치 : 데이터 추출

• War driving, walking

• Chalking (AP의 사용 범위를 보도블럭이나 벽에 표시하는것)

• 중간자 공격

WAP(Wireless Application Protocol )

• 서로 상이한 무선 장치간에 상호 통신을 위한 무선 규약

WEP

• Wired Equivalent Privacy (WEP)는 무선 LAN 표준을 정의하는 IEEE 802.11 규약의 일부분으로 무선 LAN 운용간의 보안을 위해 사용되는 기술.

• 2003년에 Wi-Fi 얼라이언스에서는 뒤에 나올 802.11i 수정안의 일부였던 WPA가 WEP를 대체한다고 발표함

• RC4 이용

WPA(Wi-Fi protected access)

• IEEE801.11i의 부분 규약으로 WEP에 비해서 강화된 보안 기능을 제공

• TKIP(Temporal Key Integrity Protocol) 이용 일정 시간마다 암호를 변경

- 짧은 시간안에 크랙하는 방법이 발표됨.

• 인증

- 인증 서버를 사용하는 엔터프라이즈(Enterprise)

- 인증 서버를 사용하지 않는 PSK(Pre-Shared Key)

-- 여러 보안 프로토콜

PGP

• 확실히 믿을 수 있는 유일한 보안 시스템(메일)

• 본문 암호화 : IDEA

• 전자서명과 키교환 : RSA

• 공식적이고 공인된 CA를 사용하지 않음

• 사용자간의 상호인증을 이용 (Web of Trust)

SSL/TLS

• Secure socket Layer / Transaction Layer sequrity

• APP와 TCP/IP사이에 위치

• 공개키와 인증서를 이용

• RSA, IDEA, DES, 3DES, MD5를 이용

• TLS는 SSL의 계승함

• X.509 표준에 근거한 공개키 확인 인증서를 이용

• 국내에서 사용하는 SSL은 암호키가 40비트로 안전한 웹 통신을 보장하지 못한다. (미국 정부가 제한함)

• 서버인증(의무), 클라이언트 인증(옵션)

•

Https에서 이용

>> Session Layer에서 암호화 함, 서버 인증시에 사용함

SET

•

이용자의 신용카드 관련정보가 판매자에게 공개되지 않는 신용카드 결제 기술

• 지불정보 암호화 : DES

• 키교환 및 전자 서명 : RSA

SHTTP

• 웹서버와 클라이언트간에 안전한 통신을 제공

• 비밀성, 무결성, 인증, 부인방지를 제공

• SSL과는 달리 문서를 보호한다. (SSL은 세션을 보안한다.)

• 다양한 암호 알고리즘을 제공한다.

• 클라이언트에 공개키를 요구하지 않는다.

• 다양한 암호 알고리즘과 융통성을 제공한다.

SSH (Secure Shell)

• 클라이언트와 서버 사이에 암호화된 터널을 제공

• 공개키를 이용 전송암호에 사용되는 키를 교환한다.

• RSA와 IDEA, DES를 이용한다.